1. Tạo chứng chỉ tự ký trong IIS

Bước này là tùy chọn. Trước khi chúng tôi yêu cầu chứng chỉ sản xuất, hãy tạo một chứng chỉ Self-Signed Certificate để kiểm tra xem nó có thể phục vụ các trang HTTPS từ máy chủ của bạn không.

1. Mở IIS và bấm vào nút máy chủ trong cây bên trái.

2. Chọn “Server Certificates”.

3. Nhấp vào “Create Self-Signed Certificate…” bên phải và đặt tên cho nó.

4. Đi vào trang web “Default website” trong cây bên trái.

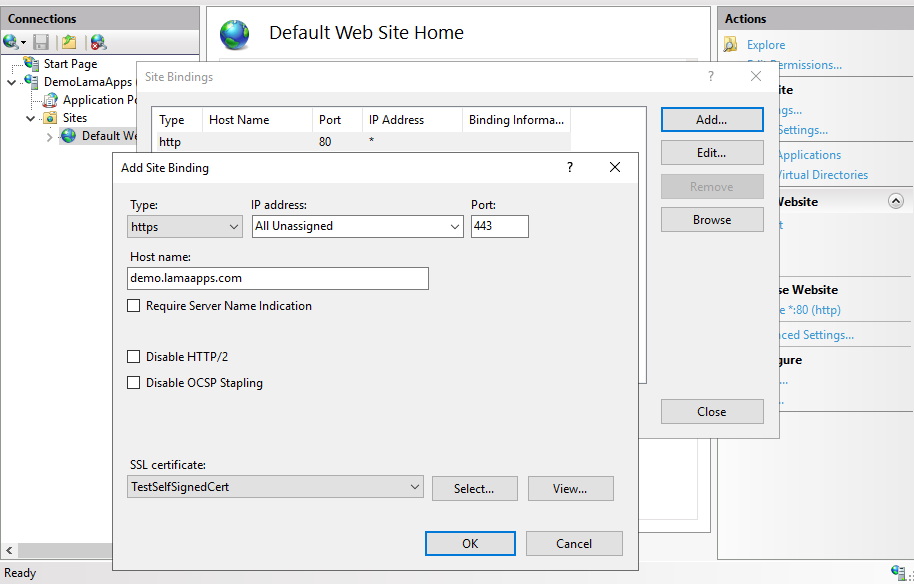

5. Nhấp vào “Bindings…” và thêm một ràng buộc mới.

6. Chọn loại là HTTPS, port là 443 và chọn chứng chỉ tự ký của bạn từ danh sách chứng chỉ SSL, sau đó đóng cửa sổ.

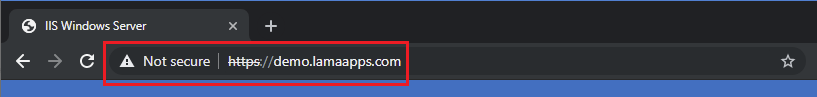

Bây giờ khi bạn truy cập phiên bản https của trang web, nó sẽ tải. Tuy nhiên, Google Chrome sẽ gắn cờ là không an toàn vì chứng chỉ không hợp lệ. Đây là những gì chúng tôi muốn bởi vì bây giờ chúng tôi biết rằng máy chủ web đã được thiết lập để cho phép kết nối HTTPS. Chúng tôi đã sẵn sàng để tiến hành.

Nếu trang web không tải hoặc tiếp tục quay, hãy kiểm tra xem tường lửa và nhà cung cấp máy chủ đám mây của bạn có chấp nhận các kết nối TCP gửi đến cổng 443 không.

2. Cài đặt Windows ACME Simple (WACS)

Giao thức để nhận các chứng chỉ Let's Encrypt được gọi là ACME (Môi trường quản lý chứng chỉ tự động). Chúng tôi sẽ cần cài đặt ứng dụng khách ACME để gửi yêu cầu chứng chỉ SSL / TLS miễn phí. Vì chứng chỉ Let's Encrypt hết hạn sau 3 tháng, ứng dụng khách ACME này tạo ra một tác vụ theo lịch trình cho các lần gia hạn tự động yêu cầu những cái mới một vài tuần trước khi chúng được thiết lập hết hạn.

Có nhiều khách hàng ACME có sẵn nhưng chúng tôi sẽ sử dụng win-acme bởi PKISharp. Tải xuống bản phát hành mới nhất của win-acme và trích xuất nội dung của nó vào một thư mục trên ổ cứng của bạn, C:\LetsEncrypt trong ví dụ này.

Phiên bản win-acme được sử dụng tại thời điểm viết bài viết này là v2.0.10.444

3. Tạo chứng chỉ Let Encrypt Encrypt và tự động thiết lập gia hạn

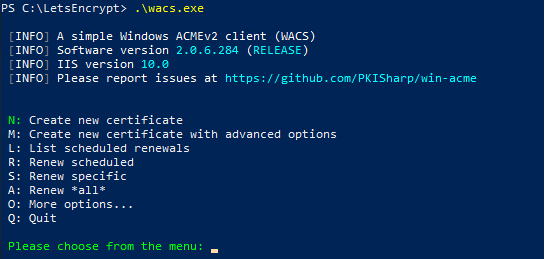

1. Mở PowerShell và chạy: cd c:\LetsEncrypt

2. Chạy: .\wacs.exe

Nhấn N để tạo chứng chỉ mới.

Chúng tôi chỉ có một trang web duy nhất trong ví dụ này, vì vậy Nhấn 1 để Single binding of an IIS site. Chứng chỉ SAN cho phép nhiều tên miền phụ cũng được hỗ trợ.

Chọn ràng buộc. Một lần nữa, chúng tôi chỉ có một trang web nên Nhấn 1.

Cung cấp (các) email để thông báo về các sự cố nếu gia hạn tự động không thành công. Bạn có thể để trống này và tiếp tục. (Địa chỉ email này sẽ không được công khai)

Đồng ý và Chấp nhận các điều khoản và điều kiện của họ sau đó để win-acme làm điều đó thì bạn đã hoàn thành!

4. Xác minh mọi thứ đang hoạt động

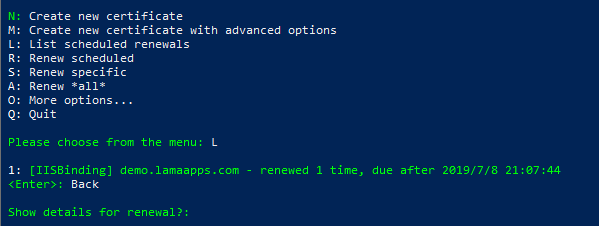

Nhấn L từ menu chính của win-acme client để thấy rằng gia hạn tự động đã được tạo. Tại đây bạn có thể xem chi tiết cho lần gia hạn tiếp theo.

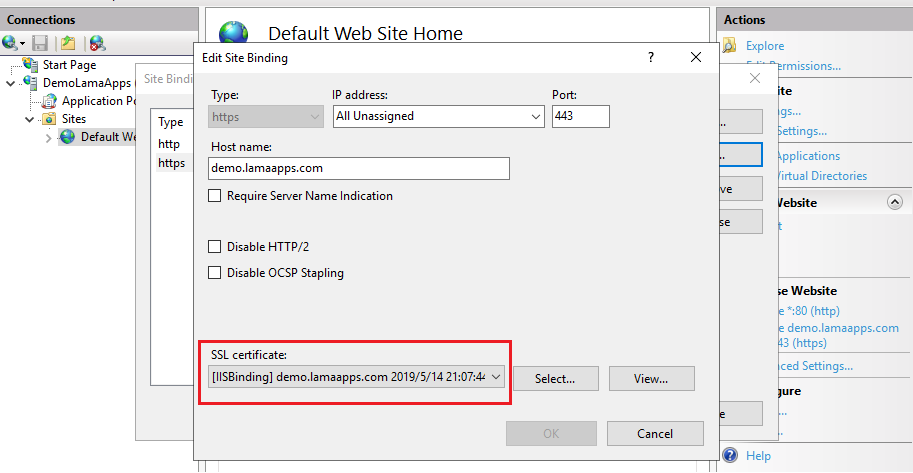

Nhìn vào các ràng buộc cho HTTPS trong IIS và bạn sẽ thấy chứng chỉ của mình được chọn.

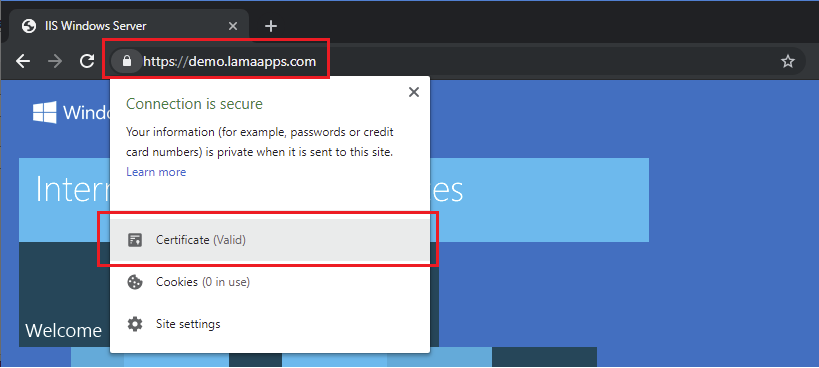

Bây giờ khi bạn điều hướng đến phiên bản HTTPS của URL, nó sẽ hiển thị dưới dạng an toàn trong Chrome.

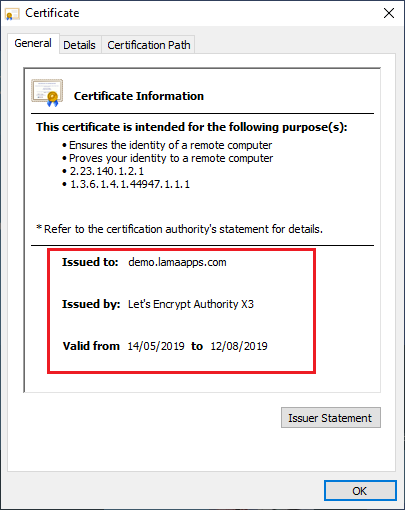

Nhấp qua để xem chứng chỉ.

Comments

Post a Comment